一、概述

“网络钓鱼”是指攻击者通过将具有欺骗性电子邮件、短信、电话或恶意网站等伪装成可信赖的实体来引诱用户透露用户名、密码或信用卡详情等敏感信息,或者诱导用户下载恶意软件的行为现象。这种行为的主要目的在于通过窃取用户敏感信息或数据牟利,甚至对目标设备或网络进行破坏。鉴于其普遍性和潜在危害性,网络钓鱼被认为是当前最严峻的网络安全威胁之一。

“网络钓鱼”这一术语起源于上个世纪九十年代,模仿现实中的钓鱼行为,即利用“诱饵”吸引目标上钩。当时,网络黑客将电子邮件作为工具,企图非法获取在线服务用户的账号信息以便于免费使用这些服务。随着技术的进步,网络钓鱼手段不断演变,但其核心策略始终是利用人们的好奇心、贪婪、恐惧或是同情心,诱使他们做出损害自身利益的行为。

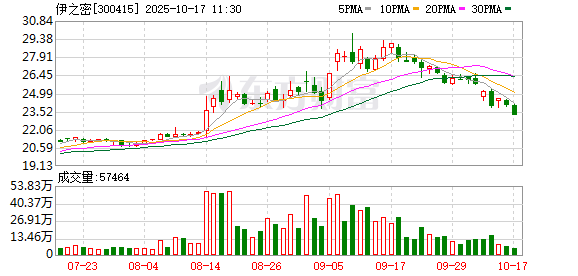

展开剩余83%电子邮件中暗藏着诱导点击的“钓鱼网站”

二、常见的“网络钓鱼”方式

1. 假冒企业钓鱼:通过看似合法的伪电子邮件收集个人信息。

2. 假冒亲友钓鱼:攻击者假扮成同事、朋友或家人,通过电子邮件或即时通讯工具请求敏感信息。

3. 克隆钓鱼:复制已发送过的合法邮件配查网,并将其中链接替换为恶意链接后重新发送给原收件人。

4. 鱼叉式钓鱼:针对特定个人或组织,精心设计具有针对性的通信内容以提高成功率。

5. 威吓钓鱼:通过虚假警告提示用户系统存在安全威胁,促使用户下载实际有害的软件。一旦用户下载安装,威吓软件可能会窃取用户设备上的敏感信息,如账号密码、支付信息等,还可能导致设备性能下降、系统瘫痪等问题。

网络钓鱼媒介、场景以及攻击技术手段之间的关系[1]

三、近期“网络钓鱼”热点

1. 网购快递

随着电商的蓬勃发展,快递物流行业迎来了前所未有的繁荣。尤其是在节假日,许多人趁着促销活动大量网购,但这也给不法分子提供了“网络钓鱼”的可乘之机。“网络钓鱼”事件频发,造成了大量的财产损失。

2. 个税汇算

通常每年3月至6月,个人所得税汇算成为许多工薪族关注的焦点,也成为“网络钓鱼”诈骗的热点。不法分子往往会利用大家对个税汇算的关注和可能存在的知识盲区,通过各种手段实施诈骗,企图窃取个人信息及财务数据。因此,在进行个人所得税汇算时,了解如何防范“网络钓鱼”至关重要。

四、“网络钓鱼”的常见类型配查网

根据攻击者使用的媒介和目标的不同,网络钓鱼主要可以分为以下几种常见类型:

1. 电子邮件钓鱼:这是最为普遍的一种形式,攻击者伪装成银行、政府机关、电商平台或社交媒体等值得信赖的实体发送电子邮件。邮件内容通常包含有紧急事务处理、优惠活动参与等诱饵,旨在诱导接收者点击链接或下载附件,进而导向伪造网站要求输入账户密码、银行卡号等重要信息,或者下载含有恶意软件的文件。

2. 短信/电话钓鱼:与电子邮件钓鱼相似,但使用短信或电话作为媒介。攻击者可能伪造正规号码发送关于中奖通知、账户冻结、包裹到达等消息,诱使接收者回复短信或拨打电话以确认身份或领取奖品,过程中收集身份证号、银行卡号、验证码等个人信息,甚至直接指示转账操作。

3. 网站/域名钓鱼:攻击者创建外观高度仿真的虚假网站或注册看似合法但实际上经过细微修改的域名,如将ICBC.com.cn变更为1CBC.com.cn,企图误导用户访问并输入登录凭证。此外,还可能运用DNS劫持、SSL欺骗等技术手段干扰用户的正常网络请求,篡改数据或重定向至其他网站,从而窃取用户信息。

五、“网络钓鱼”的防护措施

鉴于网络钓鱼攻击手法的多样性和复杂性,我们需要采取一系列综合措施来有效防护:

1. 警惕社交媒体钓鱼,在社交媒体平台上,如微信、微博、QQ、小红书、抖音等,攻击者可能创建与真实用户或机构极为相似的账号,或是盗用真实的账号,通过私信、评论、转发等方式发送诱惑性消息,如免费礼品、优惠券或爆料等,诱导用户点击恶意链接或扫描二维码。为避免成为受害者,用户应谨慎对待这类信息,尤其是那些要求提供个人信息的请求。

3. 核实消息来源的真实性,面对声称来自可信发件人或机构的消息时,切勿轻信。仔细检查邮件地址、电话号码和网站域名等细节,判断其真实性。任何不一致或异常之处都可能是钓鱼攻击的迹象。

4. 验证消息内容,对于声称有紧急事项需要处理或参与的优惠活动的消息,不要轻易相信,而应通过官方渠道(如拨打官方电话或访问官方网站)进行验证。只有确认消息的真实无误后,才可继续操作。

5. 保护个人信息,避免在不可信的网站或应用程序上输入敏感信息,如账号密码、银行卡号等。同时,定期更换密码并对不同的服务使用不同的密码,增加账户的安全性。

6. 利用安全工具,使用防病毒软件、防火墙和加密工具等,可以帮助检测和阻止潜在的威胁。此外,还可以保持操作系统、浏览器及应用程序的更新,及时修补已知漏洞。

六、结语

在这个虚实交织的数字世界,网络钓鱼已不是远在天边的技术术语,而是可能潜伏在每封邮件、每条链接中的暗流。在我们享受科技便利时,更要清醒认识到:每一次点击都可能成为打开潘多拉魔盒的钥匙。记住,真正的网络安全防线不在杀毒软件里,而藏在每个用户对“鱼饵”的敏锐嗅觉中——识破花式套路须三秒迟疑,加固账户防护要两道验证(官方验证+安全工具)。

参考资料:

[2] 黎其武配查网,武良军. 网络钓鱼犯罪问题研究[J]. 信息网络安全,2011(4):56-58,69. DOI:10.3969/j.issn.1671-1122.2011.04.021.

发布于:北京市满盈网配资提示:文章来自网络,不代表本站观点。